2020年11月12日(木)22時からのNHK「クローズアップ現代」で「コロナ禍あなたを狙うサイバー攻撃」が放映されました。

今テレワークは狙われています!番組では民放顔負けの「突撃取材」や「サイバー攻撃の体験実験」まで、実例を元に対策までも押さえたタイムリーな好企画でした。

当ブログの見解も加えて、番組内容をご紹介しながら、テレワークの基礎知識をご説明します。

NHK「コロナ禍あなたを狙うサイバー攻撃」の内容

番組の概要、出演者

今年春から急速に進んだテレワーク。

便利で安全な新しい働き方を提案してくれましたが、その影で「テレワークを狙ったサイバー攻撃の被害」が拡大しています。

番組では、

- 「テレワーク中にウイルスメールが次々と届く」

- 「会社のサーバーがマルウェアに感染し使えなくなり、身代金を要求された」

といった事例を元に、テレワークを狙うサイバー犯罪の実情とその対策が説明されました。

出演者:吉岡克成氏(横浜国立大学・環境情報研究院 吉岡克成准教授) 武田真一キャスター 、 小山径アナウンサー

実例1.マルウェアEMOTETによるメールを使ったサイバー攻撃の実例

最初の実例は、「在宅勤務のため自宅に持ち帰ったパソコンのメールを介して感染を広げるマルウェアのケース」です。

- テレワーク中の会社員に、取引先のメールアドレスから、しかも以前の自分が送ったメールが引用された形の「添付ファイル付きメール」が届いた。見た目には不審な点はない。

- たまたま添付ファイルの題名が「英語の文字列」なのを不審に思い開かなかったが、実は添付ファイルに危険なマルウェアEMOTET(エモテット)が仕込まれていた。

- 同僚にも届いているようで、すぐに周囲に注意できる職場に比べて、感染が拡大してしまう恐怖を痛感した。

- EMOTETはセキュリティ対策が整っている会社内では早期に発見されるが、自宅では気がつかないうちに感染し、情報を抜き取られるおそれがある。

- 日本の大手企業でも「パソコンを乗っ取られる」「社内ネットワークに侵入される」と言った被害が続出している。

エモテット(EMOTET)は、2014年頃より活動している、主に「メールの添付ファイル」を悪用する歴史の古いマルウェアです。

新型コロナの混乱に乗じて、爆発的に被害が増大し、大きな社会問題になっています。EMOTETは、巧妙に作られた偽造メールでユーザーをだまして。添付ファイルを開かせることで感染します。しかしメールを見ただけでは感染しないため、ユーザーが「感染しないための正しい知識」を持っていれば容易に感染を防ぐことが可能です。

詳しくは以下の当社ブログ記事をご覧ください。

また番組では触れられていませんでしたが、EMOTETに似たIcedIDという新型マルウェアも流行の兆しが見えています。

EMOTET同様の防御策で対抗できますので、ぜひご覧ください。

2021年3月からパスワード付きZIP添付ファイルから感染するマルウェアIcedID(アイスドアイディー)が拡大し多方面から注意喚起がなされています。ほぼ撲滅されたEMOTETと同様、IcedIDは情報漏えい他多くの被害を生み出す危険な[…]

実例2.外部から不正侵入され、データを人質に取られ身代金を要求されるランサムウェア攻撃の実例

ある高校に突然襲いかかった「ランサムウェア」攻撃の実例です。

- 休校中の高校。ある朝突然「お前の学校の重要なデータファイルを全て暗号化して読めなくした。解除して欲しければ連絡せよ」との英文の脅迫文が届く。

- 学校内で使っている共有サーバーが開けず、生徒の進路指導データなど重要な個人情報が読めなくなってしまった。

- サーバー保守業者が校内のサーバーにアクセスするために設定した「リモートデスクトップ」に不備があり、誰でもアクセスできるようになっていたため不正ログインされて、ランサムウェアに感染させられた。

- 同様に「データを人質にして身代金を要求する手口」で多数の中小企業が狙われ、データー復旧業者には問い合わせが殺到している。

- 広告の脅迫文の分析から、犯人は欧米の旧ソ連系のグループで、リモート接続の穴を集中的に狙っているらしい。

実例3. ランサムウェアで業務ができなくなった不動産会社

ランサムウェアに社内サーバーを暗号化され、解決のために「身代金の支払い」を行った事例です。

- ある不動産会社が、テレワーク用に急遽用意した市販のサーバーの不備を突かれて、不正侵入され、社内データがすべて読めなくされてしまった。

- データが読めなければ業務ができず倒産してしまうため、仕方なく約10万円の身代金を支払った。

- ハッカーは攻撃先企業の内実をよく調べていて、支払えるぎりぎりの金額を請求してくる。

- 先日は大手ゲームメーカーのカプコンに身代金が要求され、一部の機密情報が暴露されてしまった。

- 身代金は本来支払うべきではないが、暗号化されるだけでなく情報も盗まれる事が多いため、一概に判断が難しい。

昔からある攻撃ですが、近年ますます巧妙化して悪質となり、欧米ではすっかりビジネス化して、年間100億円を超える被害を生み出しています。

近年はカプコンやホンダなど日本企業も被害をうけ、個人や中小企業も例外ではなくなりました。感染の手口や対策、感染してしまった場合の対処方法などの詳細は、以下の当社ブログ記事をご覧ください。

ランサムウェアとは「感染するとデータを暗号化し読めなくして身代金を要求する」卑劣な不正プログラムです。カプコンやホンダなどに日本企業も狙われ、個人や中小企業、海外では学校・病院などの公的機関にも被害が広がっています。ランサムウェアとはな[…]

これまでと違うフェーズに入ったサイバー攻撃。

コロナ禍で企業、学校などで急速にリモート化が進む中、設定や機器の不備が多く発生し、個人のパソコンや会社のサーバーにセキュリティの穴が増えてしまいました。

その隙を狙ったサイバー攻撃が猛威を振るっています。

- コロナ禍で急いで整えたテレワークの環境に設定ミスやぜい弱性があり、「総当たり攻撃」でサーバーのIDやパスワードを見つけ出されて、システムが乗っ取られる事態が増えた。

- 企業などのデータが暗号化されて凍結され、情報と引き換えに身代金を要求されるケースも次々起きている。

- 背景には、国際的にサイバー攻撃を仕掛ける複数の集団の存在がある。

番組が調査したリモートアクセス関連の被害の実態

ネット上でリモートアクセスの不備を検索してみた

- リモートアクセスのためのログイン画面が外部に公開されていると、誰でも見られてしまい、不正ログインの穴となる。ネット上で国内を調べてみると6000件も見つかった。

- 中には会社名や社員名までが露出しているケースもあった。

「リモートアクセスのログイン画面が公開されているとどのくらい危険があるか」の実験

脆弱性があるパソコンをネットワークに繋げると、全世界のハッカーにすぐに見つけられて、不正ログインをしかけられます。番組では実際にその様子を実験してみました。

- 都内のセキュリティ会社(株式会社・網屋)に協力してもらい、「わざとログイン画面が世界中から見られるように設定」したパソコンをネットにつなぎ、しばらく放置した。

- 公開後、わずか1分で攻撃者が来訪。

- 不正アクセスは10分で10回を超え、そのまま2日放置した後はフィリピンや韓国をはじめ30ヵ国以上から13850回も不正アクセス攻撃を受けていた。

- 不正アクセスされると、簡単なパスワードはすぐに見破られて侵入されてしまう。パスワードを数字や記号を組み合わせた強い物にすると進入を防ぐことができる。

「パスワードは文字種を組み合わせ8文字(8桁)以上」「時々変更しよう」。これは古い危険な情報です。内外の最新の解析や研究を検証した結果は「8文字パスワードは強度不足!」、また「強いパスワードを設定したら二度と変更の必要なし!」。パス[…]

危険を放置している企業を突撃訪問

番組では「危険を放置したままにしている企業」を見つけ出し、実際に2つの企業組織に訪問して対策を呼びかけました。

- 関東地方の自動車関連会社では、内部の在庫管理プログラムが丸見えだった。

- システム担当者が、ネットから切り離してシステムを更新して対応できた。

- 関西の学校法人では、通信教育のデータを保存するサーバーのログイン画面が公開状態になっていた。サーバーのプログラムが古く脆弱性もあった。

- 学校法人では、先月別のシステムが集中アクセスを受けて不審に思っていたが、原因はこれで分かった。すぐにアクセスを停止して古いサーバーを更新して対応した。

問われるサイバー攻撃への対策

- 上記のように取材で判明した対策が十分でない企業は多数あり、中にはセキュリティを扱う企業もあった。

- 脆弱性がある企業には伝えてもすぐに対応しない企業もあった。

- テレワークは便利で今後も増えていくが、同時に攻撃者にとっても便利な攻撃ポイントとなる。

- テレワークの実現方式はさまざまで、安全なものを構築するにはコストと時間がかかるが、「今すぐ低コストで始めたい」という企業が危ない

- テレワークにきちんと向き合って、サービスを提供する側も、安全で間違いない使い方を提供してほしい

- 総務省のサイト「テレワークにおけるセキュリティ確保」にはガイドラインをはじめ有益な情報が掲載されているため、ここを参考に安全なテレワーク環境を作って欲しい。

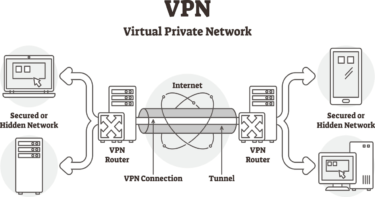

「今狙われているのはVPN」とも言えるのです。詳しくは以下の当社ブログ記事をご覧ください。

2020年8月、日本の有名企業がVPNの欠陥をついた海外からの攻撃により、機密情報が流出した事件が報道されました。VPNはパソコンやスマホから会社に安全に接続できるテレワーク時代に必須の技術です。事故の原因から、知っているようで知らない[…]

被害を防ぐ対策は

専門家やセキュリティ会社の意見から、コロナ禍を狙ったサイバー攻撃の被害を防ぐ対策を考えます。

安全なテレワークのため、注意するポイントは「メールと無線LAN(wifi)」です。

巧妙な詐欺メール(フィッシングメール)にだまされないことと、自宅の通信環境の無線LAN(wifi)の安全性を高めることが最も大切なのです。

メール対策(マルウェアEMOTET)対策

- EMOTETの攻撃者は、一通ずつ考えて作っているわけではなく、あちこちに多数のメールを送りつけたものが、たまたま自分に当てはまっただけのこと。まるで自分宛のメールのように見えるEMOTETのメールも、よく見ると不審な点を見分けることができるので、慎重に判断する。

- テレワークで単独で仕事している時は、職場での仕事以上に「不審を感じたら電話して確認する」など、一層の注意が必要。

今年になって激増しており、EMOTET以外にもさまざまな手口でフィッシングメールが飛び交っています。フィシングメールは見ただけでは感染せず、「添付ファイルを開く」「リンクをクリック」するといった行動をして初めて感染します。

ユーザーは正しい知識でフィシングメールを見破るか、感染に繋がる動作をしなければ危険はありません。フィッシングメールの偽装に使われたブランド別の件数では「Amazon、三井住友カード、楽天、MyJCB、総務省 (特別定額給付金) 」の順で全体の9割を占め、登場したばかりの給付金詐欺メールも5位と激増しています。下記の当社ブログ記事では、特別定額給付金の詐欺メールを題材にフィッシングメールに引っかからない秘訣をご説明していますので、ぜひご覧ください。

新型コロナ対策で給付が検討中の「第2回目の特別定額給付金」や「助成金」などの言葉で総務省や財務省をかたるフィシング詐欺メールが表れています。フィシングメールは、新型コロナ対策からアメリカ大統領選挙、給付金まで、その時々に人々が関心を寄せ[…]

無線LAN(wifi)の対策

接続パスワードの強化

- 自宅の無線LAN(wifi)パスワードは、推測できるような簡単なものは使わず、長く複雑な物にする。

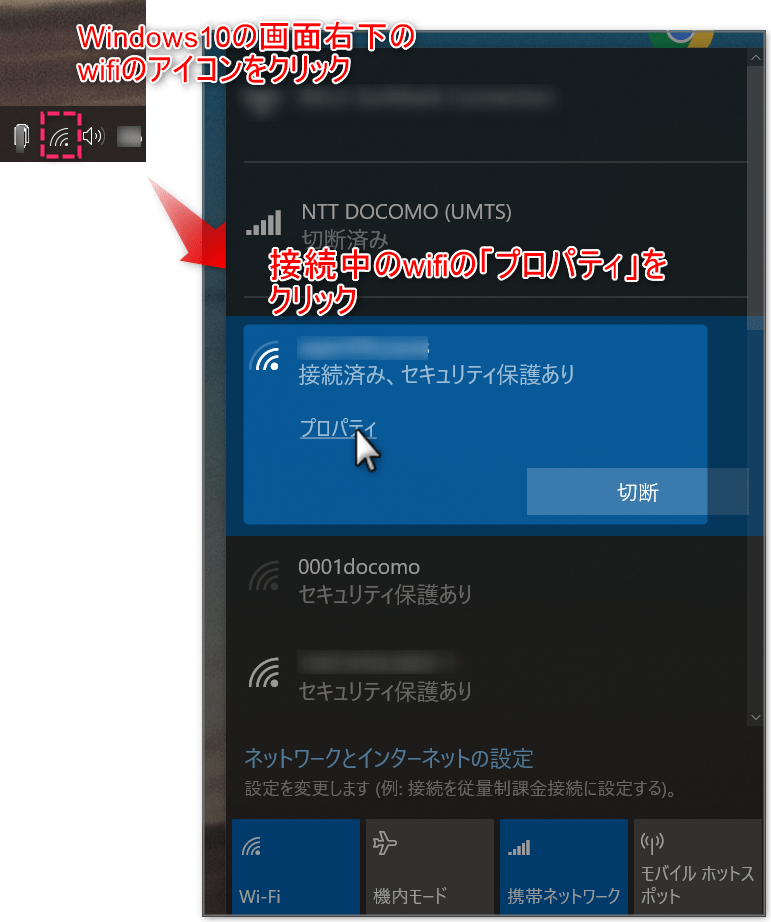

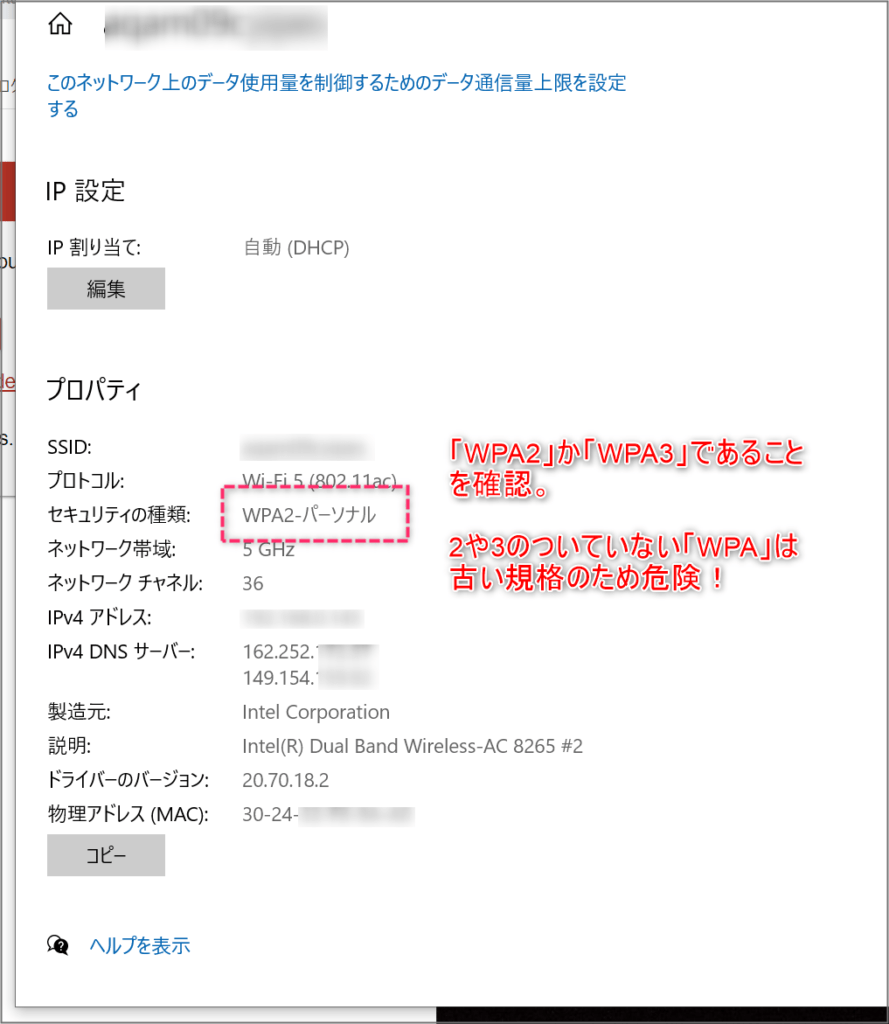

通信経路の暗号化や認証方式の確認

- 無線LANの電波を正しく暗号化してセキュリティを高める

確認方法(Windows10の場合):

画面より「wifiのプロパティ」-「セキュリティの種類がWPA2かWPA3になっていることを確認。WPAでは危険」

ルーターの管理

- ルーターの設定画面に入るための「管理用パスワード」を、しっかりした強いパスワードに変更する。

- ルーターのプログラム(ファームウェア)を最新にしておく。

フリーのwifi利用は止める

- フリーwifiはセキュリティが安全か確認できないので、業務や重要な情報のやり取りは控えた方が良い。

もしもクリックして何かダウンロードして入れてしまった時は!?

スマホのアプリインストール履歴を調べて不正なアプリを削除しましょう。

またAndroidの場合は、不正なアプリが不明な場合や、削除しても何らかの悪影響が残る場合もありますので、至急以下のような無料で使える大手のセキュリティ対策ソフトを入れて対応しましょう。

どの製品も30日程度の無料試用又は格安で試用できますので、試用版を入れて不正なアプリやマルウェアがインストールされていないかスキャンして調査・駆除してください。

※セキュリティアプリはiPhoneには存在しません。

※セキュリティ対策ソフトはあなたを守ります。無料試用後も引き続きお使いになるよう強くお薦めします。

また同時にスマホのキャリア決済やクレジットカードの利用履歴などを不正利用されていないかも調べてください。不審な場合はすぐに発行元に届け出て取引を停止してもらいましょう。

■ノートン 360 月額1日あたり約19円! ![]() (Digital Keeperお薦め)

(Digital Keeperお薦め)

■ESET NOD32アンチウイルス 4

■ダウンロード3年版ならで2ヵ月無料延長キャンペーン中! ![]()

![]()

![]()

![]()

パスワードには「使っただけで危険」な単語や、避けるべき文字の使い方。組み合わせ方があります。安全なパスワードのために「使ってはいけない言葉」「悪いパスワード例」「危険な単語」「危険な組み合わせ」を知りましょう。犯罪者は何十億ものパス[…]

まとめ:

少しでも心配があればすぐに対応しましょう。

これはもちろん緊急対策として仕方のないことですが、「テレワークができた」と安心して、然るべき設定や安全対策を忘れていませんか?